セキュリティについて - 25件

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfでクライアント認証を使用するための設定手順を教えてください。

Proselfでクライアント認証を使用するための設定手順を教えてください。 | ||||||||||||||

|

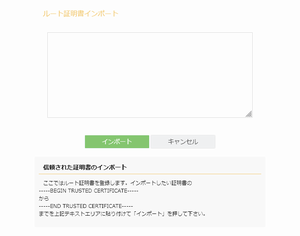

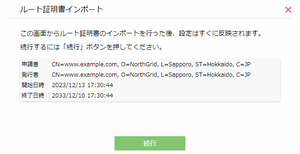

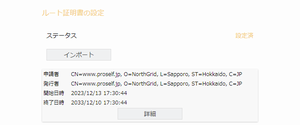

以下に手順を記載いたします。

事前準備

設定手順

以下前提での手順としております。

以上でクライアント認証の設定は終了です。 なお、追加でクライアント証明書の作成が必要な場合は、手順2のみ実施ください。 クライアント証明書を失効させる場合は、次項「失効リストの登録」を実施ください。

※失効リストを登録しない場合は実施しないでください。

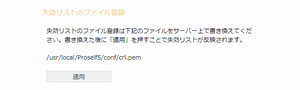

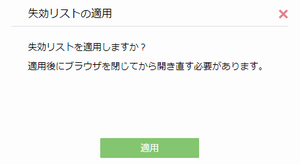

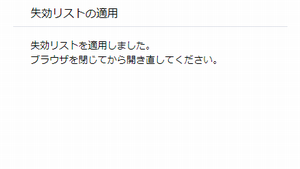

失効リストの登録

以上で失効リストの登録は完了です。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/07/05) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfをインストールしているサーバーにおいてはどのような脆弱性に留意すればよいでしょうか。

Proselfをインストールしているサーバーにおいてはどのような脆弱性に留意すればよいでしょうか。 |

|

以下のソフトウェアについては留意が必要です。

動作環境については、以下URLにも記載しておりますのでご参照ください。 https://www.proself.jp/licence/environment/

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/05/22) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfでクライアント認証を使用する場合、証明書がインポートされたクライアント端末ではユーザーIDやパスワードを入力せずにログインできますか。

Proselfでクライアント認証を使用する場合、証明書がインポートされたクライアント端末ではユーザーIDやパスワードを入力せずにログインできますか。 |

|

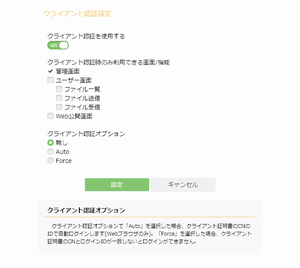

以下FAQの「3.Proselfのクライアント認証をONにします。」内「クライアント認証オプション」の項で「Auto」を設定することにより、クライアント証明書のCNをユーザーIDとして自動ログインすることが可能です。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/05/08) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfにはウイルススキャン機能がありますか。

Proselfにはウイルススキャン機能がありますか。 |

|

ウイルススキャン機能はありませんが、ウイルススキャンソフトウェアと連携してウイルスを検知したファイルのアップロードを拒否する機能を有しています。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/04/19) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfに対するHTTPS通信において、暗号スイートを変更したいのですがどのように変更すればいいでしょうか。またおすすめの暗号スイートがあれば教えてください。

Proselfに対するHTTPS通信において、暗号スイートを変更したいのですがどのように変更すればいいでしょうか。またおすすめの暗号スイートがあれば教えてください。 |

|

以下手順を実施することで変更することが可能です。

【設定ファイル】

【変更手順】

以上で変更作業は完了です。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) 社外とSSL-VPNルーターで接続していますが、社内にProselfをインストールしたサーバーを置き、社外からSSL-VPNルーター経由で接続できますか。(社外から接続するとき、1箇所になるようにしたいため)

社外とSSL-VPNルーターで接続していますが、社内にProselfをインストールしたサーバーを置き、社外からSSL-VPNルーター経由で接続できますか。(社外から接続するとき、1箇所になるようにしたいため) |

|

はい、接続できます。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) セキュリティ監査ツールをProselfに対して実施した結果、HTTP PUT、HTTP DELETEのメソッドが有効になっているとの指摘を受けました。HTTP PUT、HTTP DELETE のメソッドは無効になっていますか。

セキュリティ監査ツールをProselfに対して実施した結果、HTTP PUT、HTTP DELETEのメソッドが有効になっているとの指摘を受けました。HTTP PUT、HTTP DELETE のメソッドは無効になっていますか。 |

|

PUT/DELETEメソッドは有効になっています。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) HTTP接続を無効にしてHTTPS接続のみ可能とすることはできますか。

HTTP接続を無効にしてHTTPS接続のみ可能とすることはできますか。 |

|

はい、以下の手順を実施すればHTTPS接続のみ可能となります。

※上記の他、HTTPからアクセスがあった場合にHTTPSへリダイレクトさせる方法もございます。

詳細については以下FAQをご参照ください。 https://www.proself.jp/support/faq331/

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) ProselfでTLS1.3を用いたhttps接続を可能にするための方法を教えてください。

ProselfでTLS1.3を用いたhttps接続を可能にするための方法を教えてください。 |

|

以下のサーバー側条件を満たす場合にご案内する手順を実施することで、TLS1.3による接続が可能となります。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[O]](/wp-content/themes/northgrid/img/support/option.png) Proself Mail ProxyオプションとProselfのウイルススキャン連携機能を使用しています。メール送信時に添付ファイルにウイルスが含まれており、添付ファイルアップロード時にウイルス検知した場合どのような通知がされるのでしょうか。

Proself Mail ProxyオプションとProselfのウイルススキャン連携機能を使用しています。メール送信時に添付ファイルにウイルスが含まれており、添付ファイルアップロード時にウイルス検知した場合どのような通知がされるのでしょうか。 |

|

アップロードを行ったクライアントに対して

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |