FAQ - 284件

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

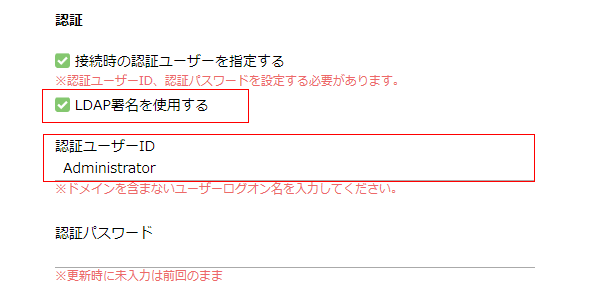

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) ProselfのLDAP連携機能おいてLDAP署名を有効にする際の手順を教えてください。

ProselfのLDAP連携機能おいてLDAP署名を有効にする際の手順を教えてください。 |

|

Proself Ver5.31、Proself Gateway Edition Ver1.41以上にアップデートを実施いただいた後、以下手順を実施してください。

2.についてはProselfのアップデートによって最初から有効にすることも可能ですが、LDAP署名を有効にする場合は実装の都合上、認証方式が従来のLDAP bindからkerberosに変更となる影響で3.が必要となります。 しかしながら、3.はお客様の環境によって異なる設定であるためアップデートによって変更することができないことに加え、2.のみ有効にしてもLDAP連携が行えないことから、弊社といたしましては2.3.共にお客様にて設定変更を実施いただく方針としております。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) 現在Proselfと連携しているLDAP/Active Directoryサーバーを新たに別のサーバーに切り替える場合、Proselfではどのような設定を行えばよいですか。

現在Proselfと連携しているLDAP/Active Directoryサーバーを新たに別のサーバーに切り替える場合、Proselfではどのような設定を行えばよいですか。 |

|

以下手順を実施いただくことで、Proselfと連携しているLDAP/Active Directoryサーバーを切り替えることができます。

※設定に関する詳細につきましては、Proself Enterprise Editionのインストールメディアに同梱している管理ガイド(AdminGuide.pdf)内「LDAP / Active Directory 設定マニュアル」の項をご参照ください。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfのライセンス認証画面でライセンス認証を行うとエラーメッセージが表示されます。何が原因でしょうか。

Proselfのライセンス認証画面でライセンス認証を行うとエラーメッセージが表示されます。何が原因でしょうか。 |

|

以下に該当する場合は認証時にエラーメッセージが表示されます。

上記でも解決できない場合は、ご使用のProselfバージョン及びシリアル番号を記載の上、以下よりお問い合わせください。 →お問い合わせフォーム

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ハードウェア変更や障害によりProselfの再インストールが発生した場合、費用は別途必要でしょうか。 |

|

いいえ、費用は発生いたしません。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| 運用中のProselfを現在と異なるサーバーへ移行する際は新たにライセンス購入が必要でしょうか。 |

|

いいえ、サーバー移行時に限り、同一ライセンスでの並行稼働を認めております。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) ProselfはWebDAVを利用しているのでしょうか。

ProselfはWebDAVを利用しているのでしょうか。 |

|

はい、ProselfはWebDAVに完全に準拠しておりますので、他社製のWebDAVクライアントソフトウェア(Mac OS XのFinder等)で直接接続する事も可能です。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) 現在弊社のWedサーバーはホスティングを利用しています。ホスティングサーバーに設置することは可能ですか。

現在弊社のWedサーバーはホスティングを利用しています。ホスティングサーバーに設置することは可能ですか。 |

|

ホスティングサーバーに設置する場合は以下の条件を満たしている必要があります。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Active Directory連携はProselfを使用するID情報にActive DirectoryのユーザーIDおよびパスワードが使用できるということでしょうか。

Active Directory連携はProselfを使用するID情報にActive DirectoryのユーザーIDおよびパスワードが使用できるということでしょうか。 |

|

はい。その通りです。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) サーバーをDMZ上に置き、内外からアクセスしたいのですが 、外部からサーバーはTCPポート443に固定しようと思います。サーバーから内部にあるActive Directoryへの許可ポートは特定できるのでしょうか。

サーバーをDMZ上に置き、内外からアクセスしたいのですが 、外部からサーバーはTCPポート443に固定しようと思います。サーバーから内部にあるActive Directoryへの許可ポートは特定できるのでしょうか。 |

|

Active Directory連携のみであれば、ProselfサーバーのActive Directory参加は必須ではありません(※)が、内部(学内/社内)のホーム領域を、外部(学外/社外)からProselfを経由して参照する運用の場合は、OSのアクセス権を設定する必要があり、OSのアクセス権を設定するにはActive Directory参加が必須です。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Active DirectoryのOU単位でProselfを連携させて使用しています。Active DirectoryとProselfサーバーの間で必要なポートはkerberos(88)のみでしょうか。

Active DirectoryのOU単位でProselfを連携させて使用しています。Active DirectoryとProselfサーバーの間で必要なポートはkerberos(88)のみでしょうか。 |

|

ユーザ一覧を取得するため上記に加えてldap(389)が必要です。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2024/01/10) |