FAQ - 284件

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) 管理画面より取得できるシステムログにはどのような情報が出力されますか。

管理画面より取得できるシステムログにはどのような情報が出力されますか。 |

|

以下情報が出力されます。

◆ログファイルのローテートについて

ログファイルは日付でローテートされ、ローテートされたファイルはファイル名末尾に「YYYY-MM-DD」が付与されます。

システムログ画面上には過去3ローテート分のファイルのみ表示されており、それより前のログファイルを取得する場合はProselfをインストールしているサーバー上でProselfインストールフォルダ/logs配下より取得ください。

◆サーバーログのログフォーマットについて

サーバーログのログフォーマットは以下の通りです。

接続元アドレス - ユーザーID [アクセス日時] 処理時間(sec) Content-Lengthヘッダの値 "WebDAVメソッド 操作対象パス" HTTPステータスコード レスポンスサイズ(byte) "リモートアドレス" "ユーザーエージェント"

なお、システムログはお問い合わせ頂いた際の調査時に弊社が利用することを主な目的としているため、お客様が確認するには少々難しい内容となっております。 利用者の操作履歴などは「ログダウンロード」をご利用ください。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/02/13) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) 指定時間でユーザーのセッションを切断(タイムアウト)させることは可能ですか。

指定時間でユーザーのセッションを切断(タイムアウト)させることは可能ですか。 |

|

はい、システム全体のみとなりますが以下手順で可能です。

※ユーザー/グループ単位での設定はできません。

◆セッションタイムアウト有効化方法

※本設定後のProselfのサービス再起動は不要です。

上記設定後、セッションタイムアウトが有効となり、セッションタイムアウト時間が30分となります。 セッションタイムアウト時間を任意の時間に変更したい場合は、以下の「タイムアウト時間の変更方法」を実施下さい。 なお、設定を反映するためにProselfのサービス再起動が必要となります。 ◆タイムアウト時間の変更方法

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/02/03) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) Proselfストアフォルダを確認する方法を教えてください。

Proselfストアフォルダを確認する方法を教えてください。 |

|

標準インストールを行った場合、Proselfストアフォルダは以下となります。

もしも上記のようなProselfストアフォルダが見つからない場合は、以下の方法で確認することができます。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/02/03) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) Proselfインストールフォルダを確認する方法を教えてください。

Proselfインストールフォルダを確認する方法を教えてください。 |

|

標準インストールを行った場合、Proselfインストールフォルダは以下となります。

もしも上記のようなProselfインストールフォルダが見つからない場合は、以下の方法で確認することができます。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/02/03) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) Proselfのセッションタイムアウト時間を教えてください。

Proselfのセッションタイムアウト時間を教えてください。 |

|

標準出荷状態ではセッションタイムアウトしないようになっております。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/02/03) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[O]](/wp-content/themes/northgrid/img/support/option.png) 特定のユーザーにおいて統合認証オプションでのシングルサインオン時に「HTTPステータス 400 – Bad Request」が表示されログインできません。

特定のユーザーにおいて統合認証オプションでのシングルサインオン時に「HTTPステータス 400 – Bad Request」が表示されログインできません。 |

|

ユーザーがActive Directory上で多数のセキュリティグループに所属していますと、Kerberos認証で使用するサービスチケットが肥大化する関係でリクエストヘッダが増加し、Proself(Tomcat)のリクエストヘッダのサイズ上限に達することで「HTTPステータス 400 – Bad Request」が表示されることを確認しています。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/01/28) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) WebブラウザからProselfにアクセスし、ログイン画面で正しいユーザーIDとパスワードを入力しているにも関わらず「ユーザーIDまたはパスワードが間違っているか、アカウントが停止されています。」というエラーメッセージが表示されログインできません。

WebブラウザからProselfにアクセスし、ログイン画面で正しいユーザーIDとパスワードを入力しているにも関わらず「ユーザーIDまたはパスワードが間違っているか、アカウントが停止されています。」というエラーメッセージが表示されログインできません。 |

|

セキュリティの関係上ログイン失敗時のメッセージは固定としているため、ユーザーID/パスワード誤り、ユーザー停止以外の理由でログインに失敗した場合も同様のメッセージが表示されます。

※ログインログの見方につきましては、以下URLで公開している「操作チュートリアルログダウンロード管理者編」をご参照ください。

https://www.proself.jp/manualtutorial/list/#version5 なお、管理者含めて誰もログインできない場合は、アクセス制限設定によるアクセス拒否、不正ログイン自動遮断機能による接続元IPのブロックが考えられるため、以下FAQに記載している方法でログイン可能かどうかお試しください。 https://www.proself.jp/support/faq391/

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/01/16) |

| ![[O]](/wp-content/themes/northgrid/img/support/option.png) Proself ClinetでProselfにアップロードしたファイルを直接編集することはできますか。

Proself ClinetでProselfにアップロードしたファイルを直接編集することはできますか。 |

|

いいえ、ファイルの直接編集はできません。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/01/16) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) ApacheやIIS等のHTTPサーバーソフトウェアが動作しているサーバーでProselfは利用できますか。

ApacheやIIS等のHTTPサーバーソフトウェアが動作しているサーバーでProselfは利用できますか。 |

|

標準出荷状態では外部通信用に使用するポート(TCP80、443)がHTTPサーバーソフトウェアと重複するため利用できません。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/01/15) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

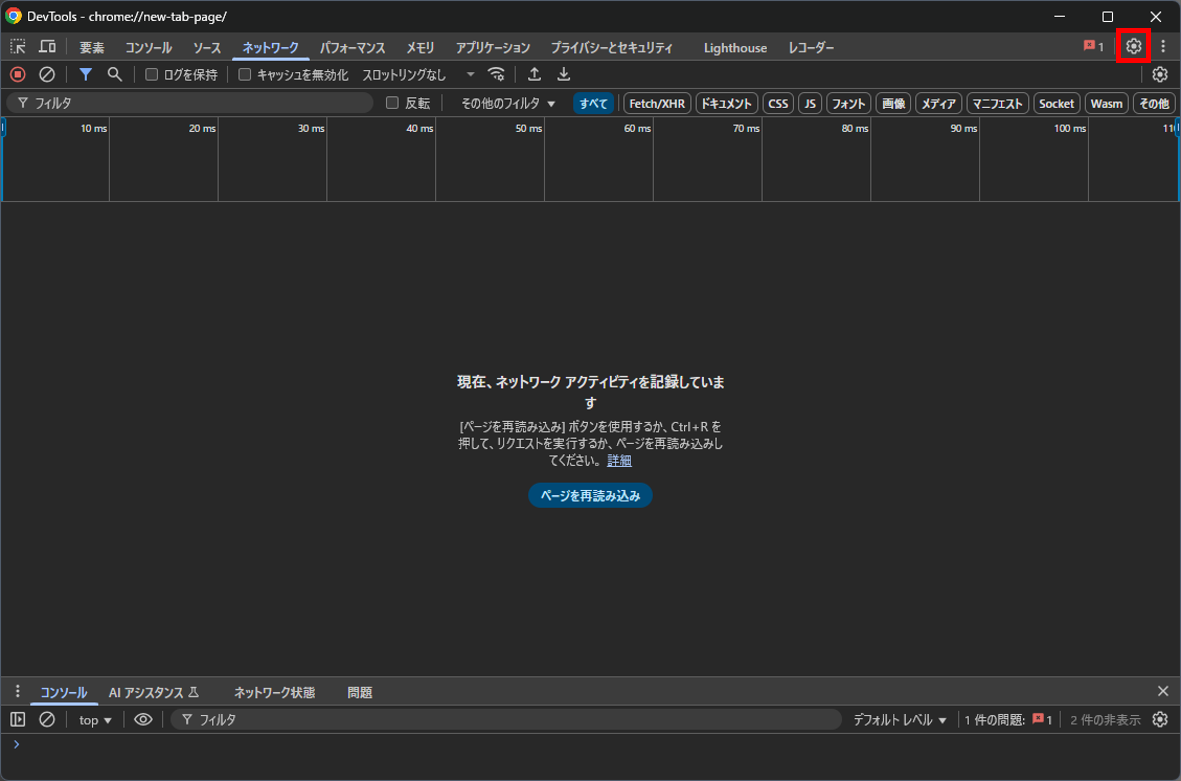

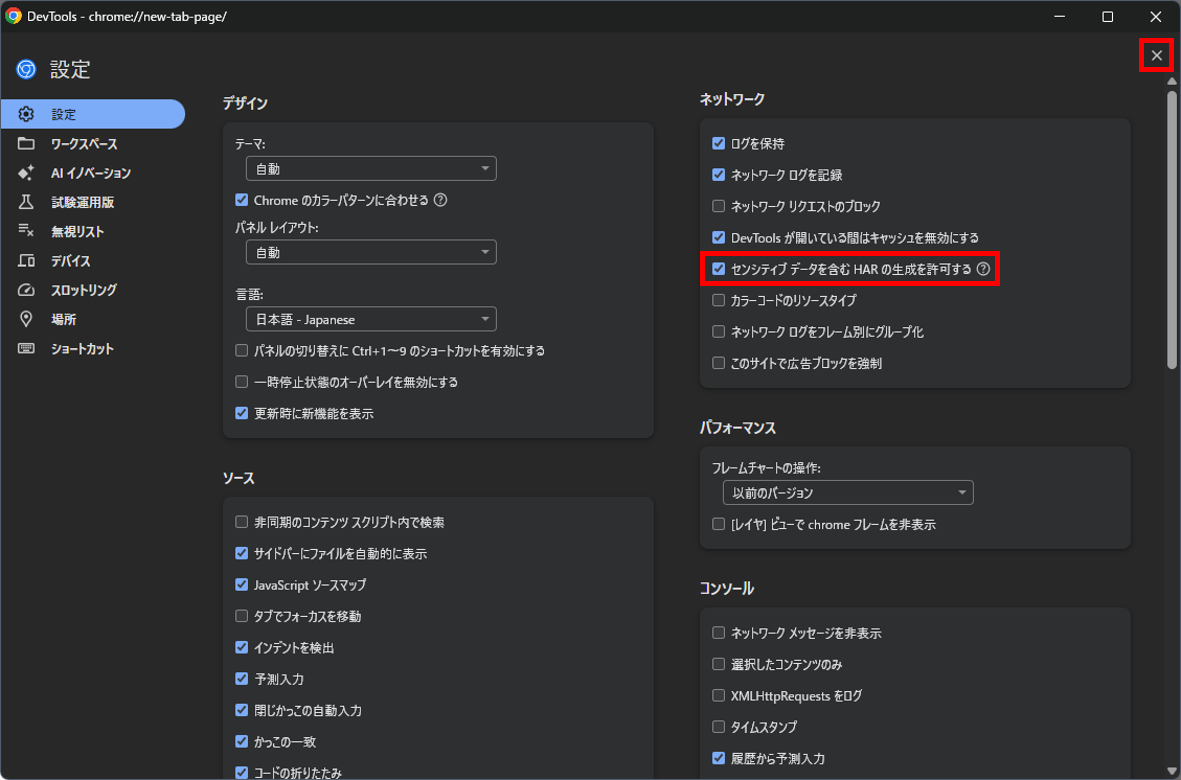

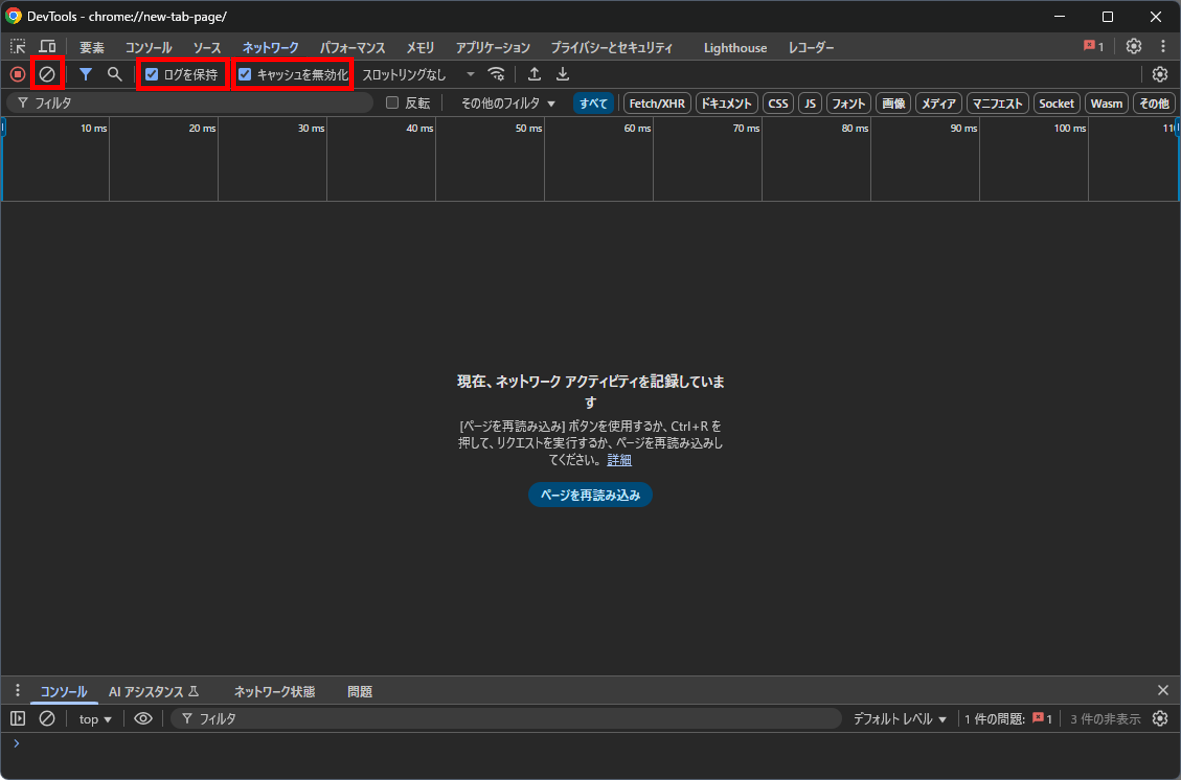

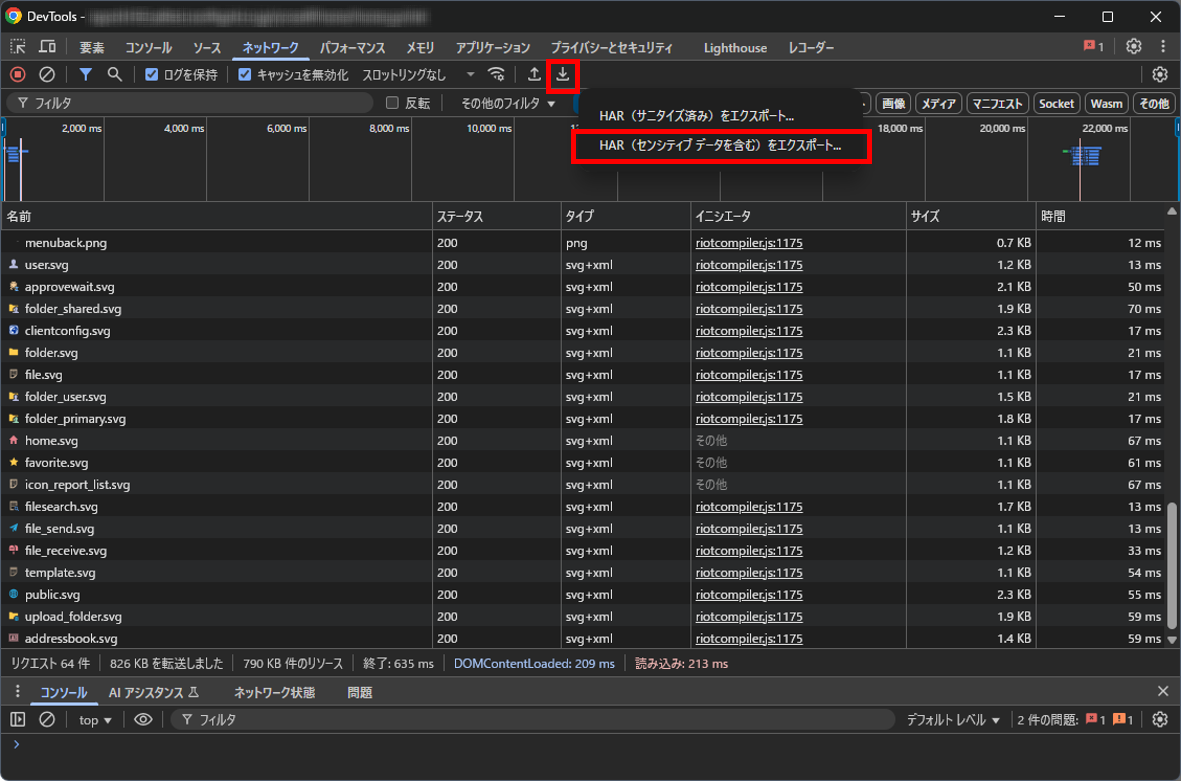

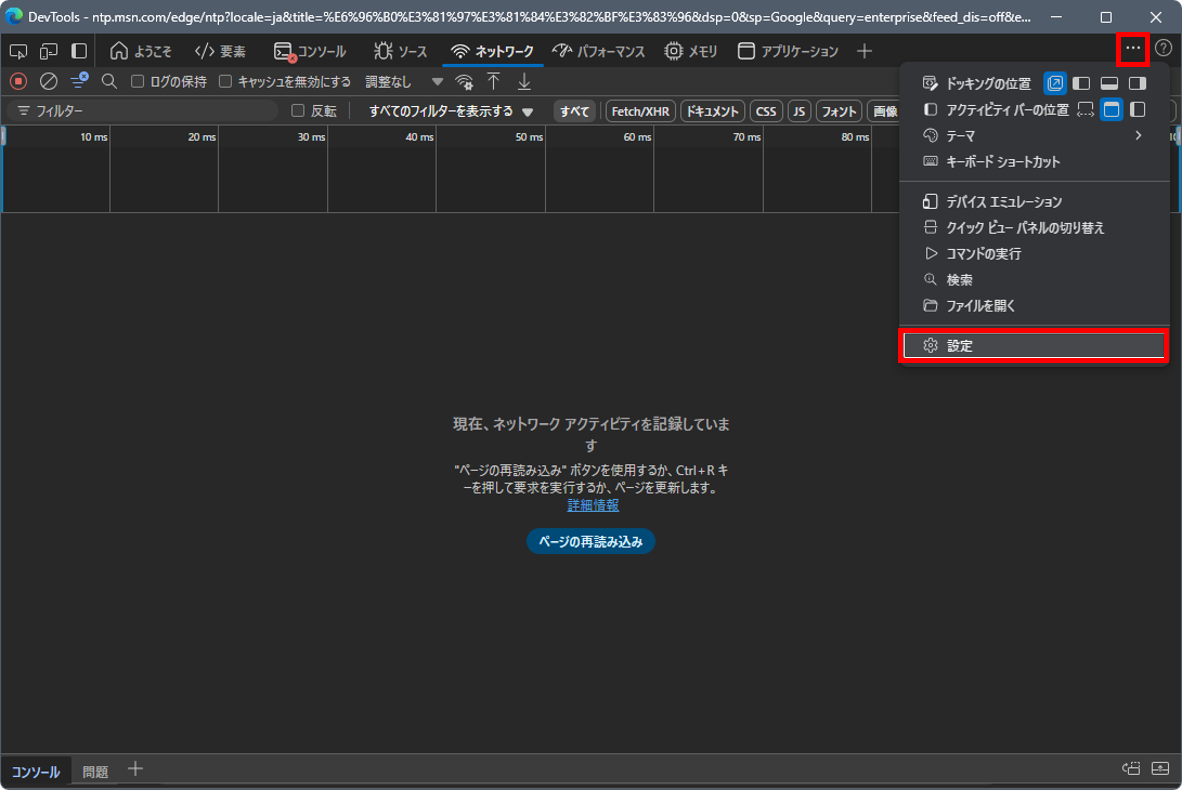

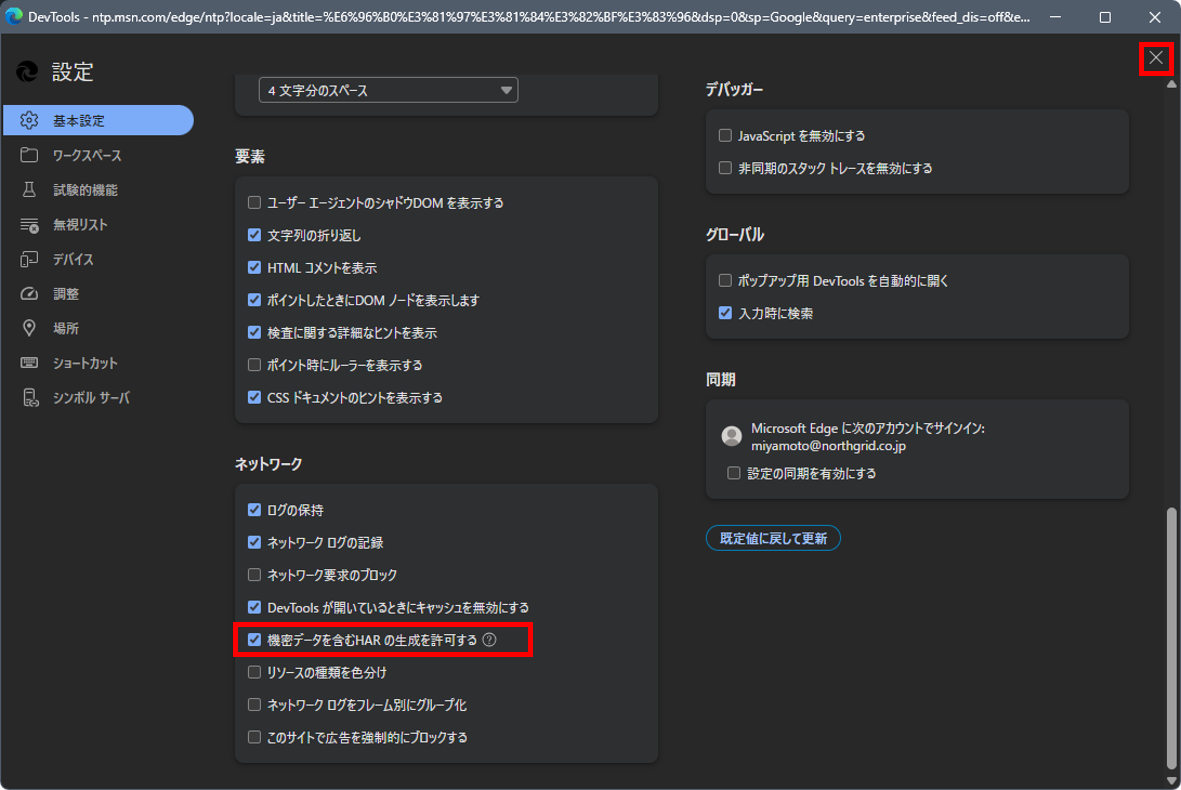

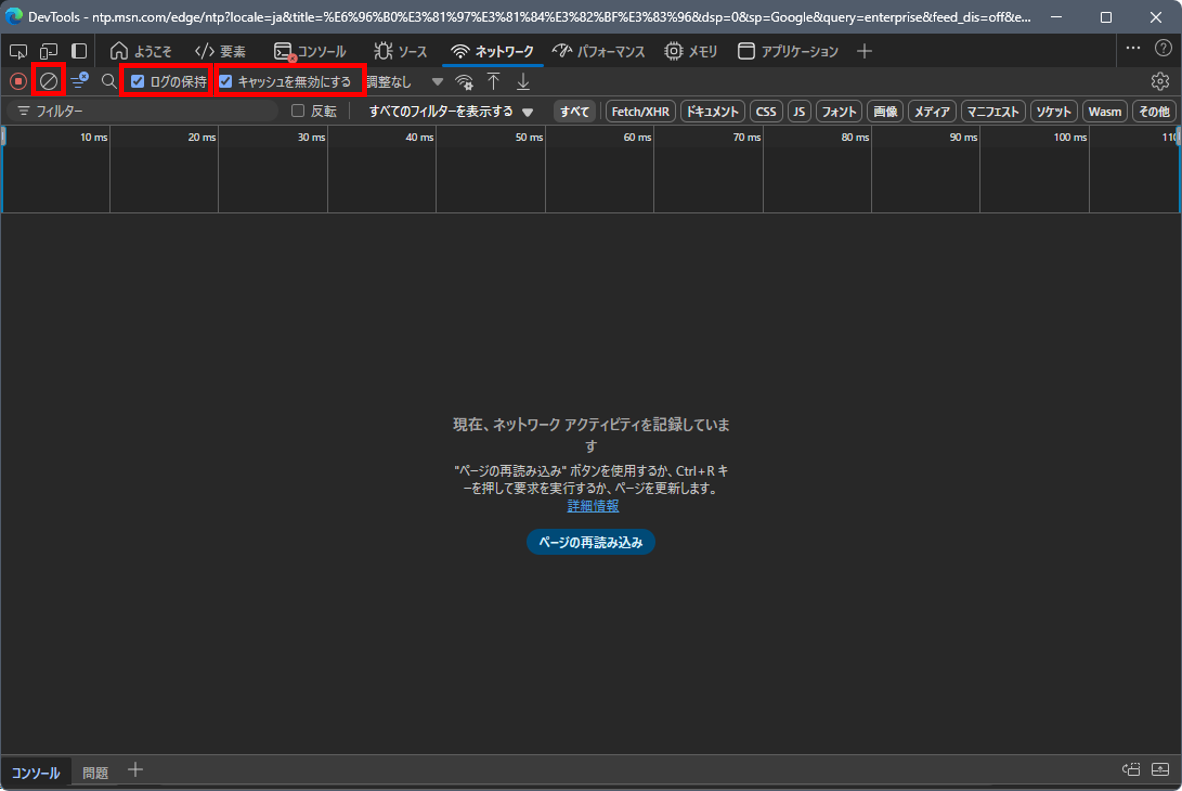

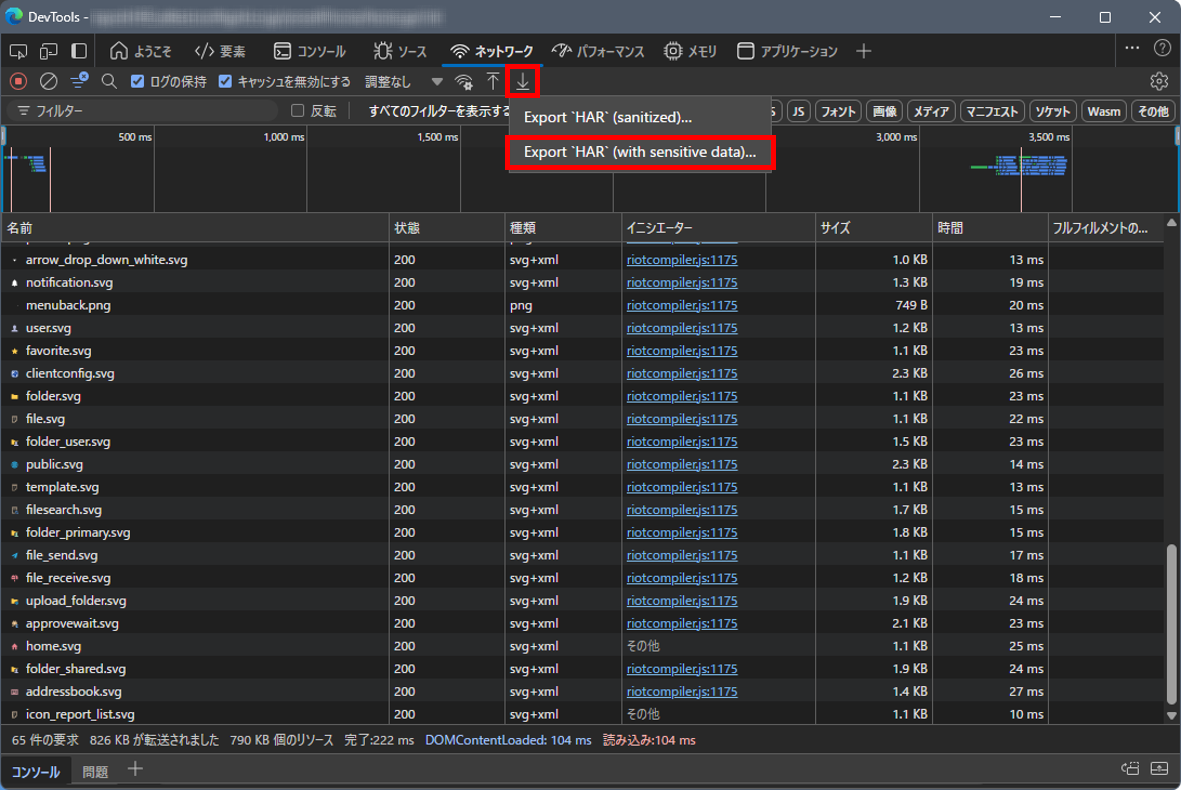

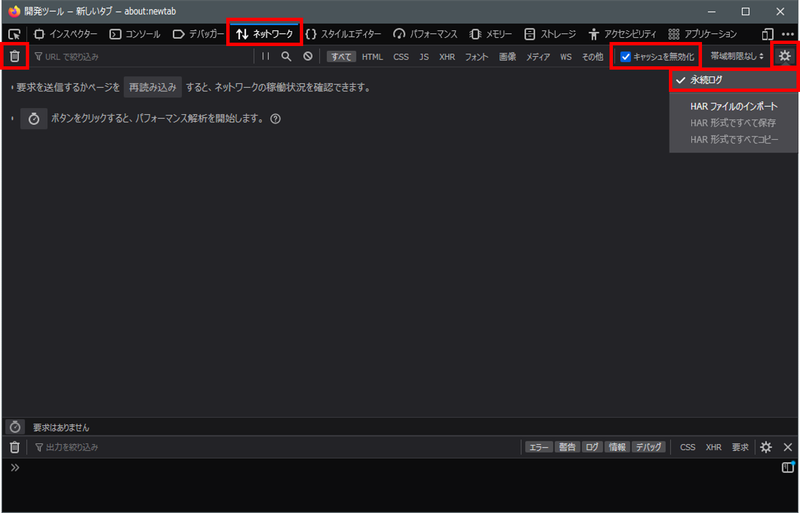

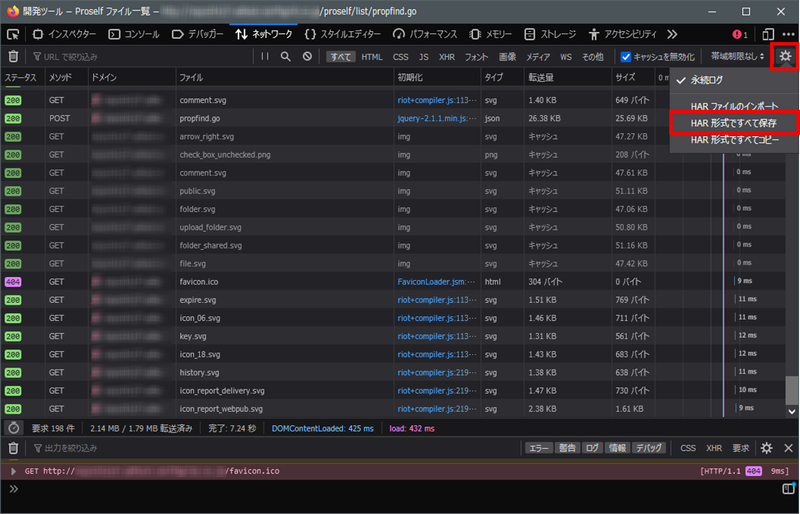

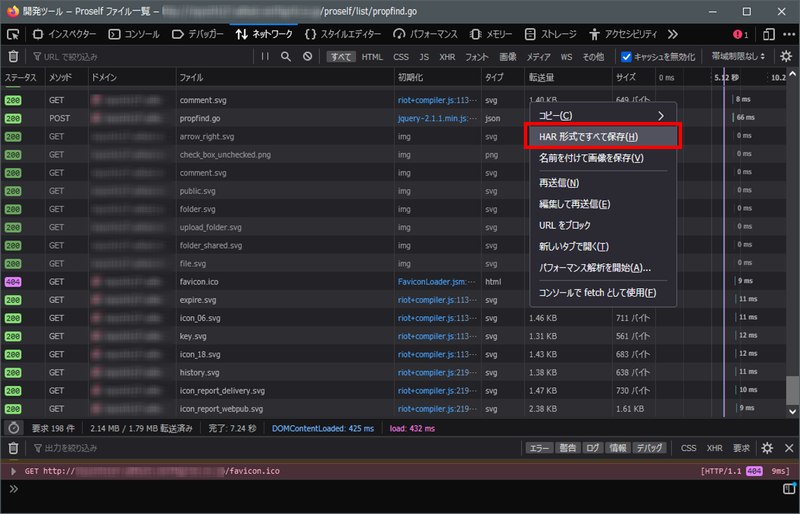

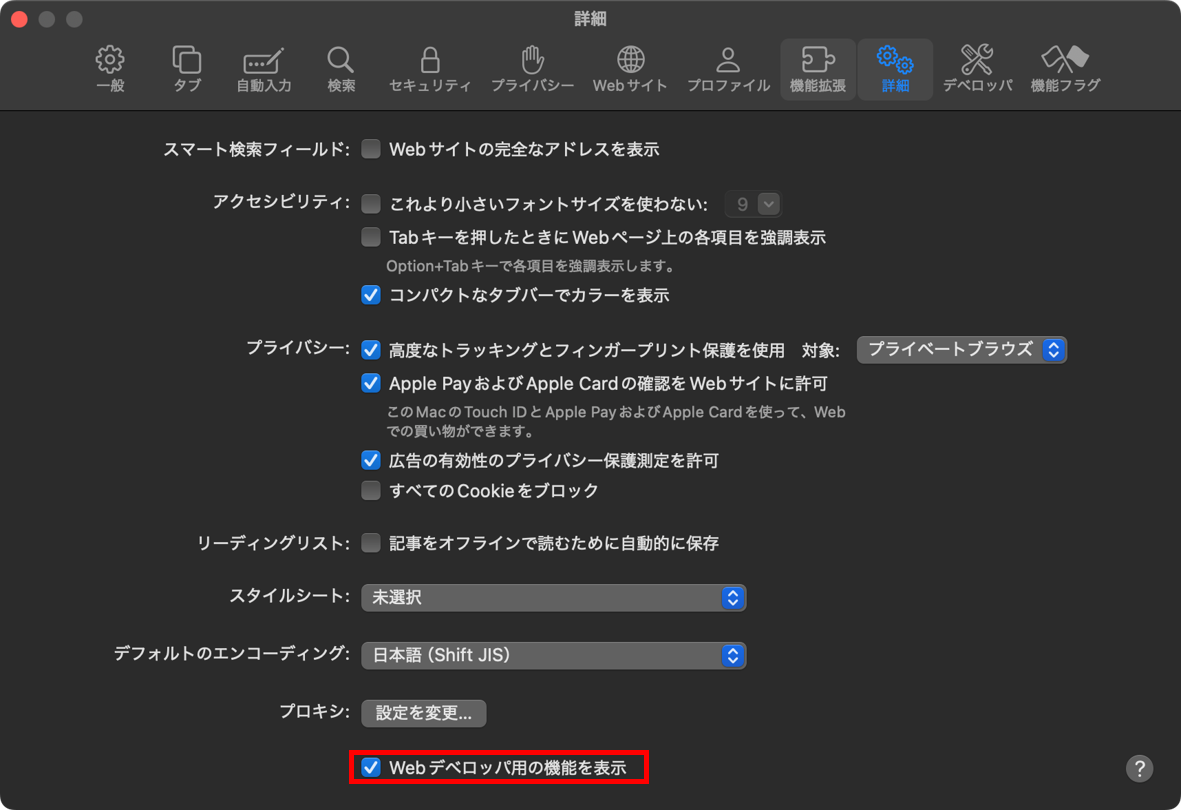

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) Webブラウザ上でトラフィックデータを取得する方法を教えてください。

Webブラウザ上でトラフィックデータを取得する方法を教えてください。 |

|

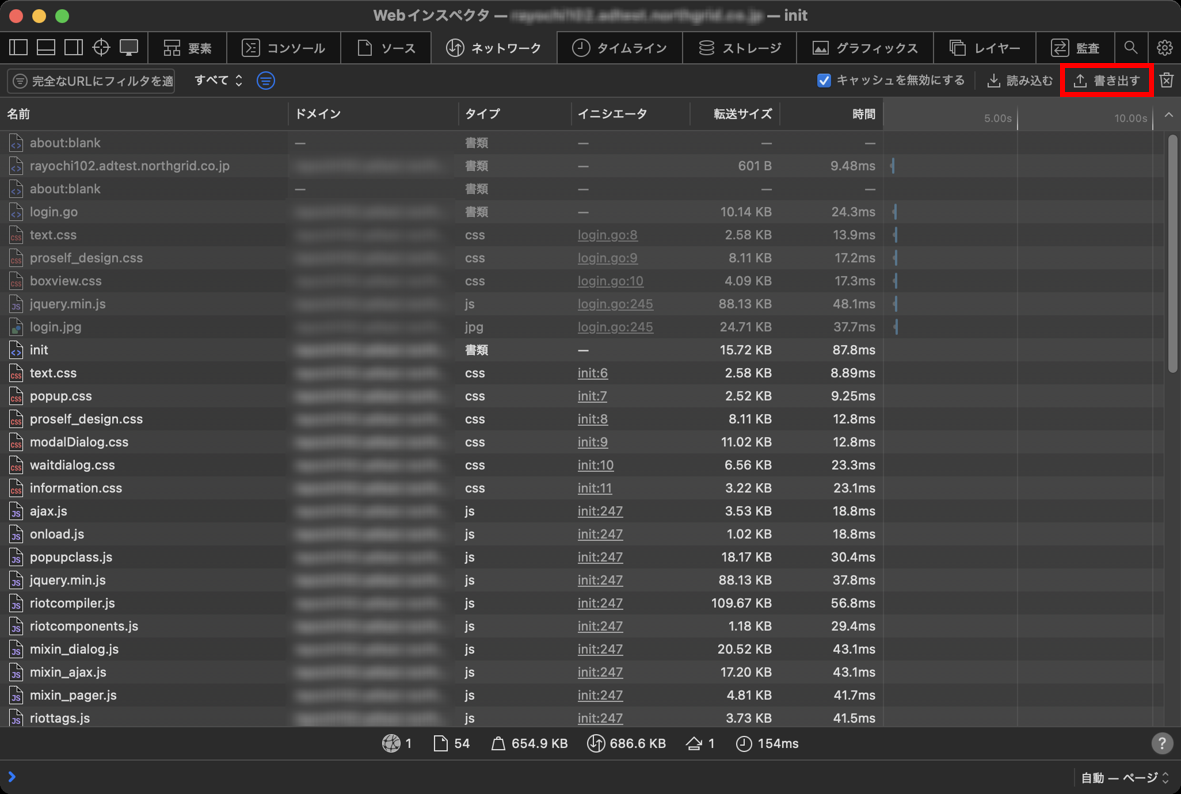

Webブラウザにある開発者ツールの機能を使用すると、Proselfにアクセスした際の情報(トラフィックデータ)をHARファイルとして取得することができます。

※OSやWebブラウザのバージョンによっては、画面のデザイン、設定項目の名前、手順が異なる可能性がありますことをあらかじめお含みおきください。

◆Google Chrome

◆Microsoft Edge

◆Firefox

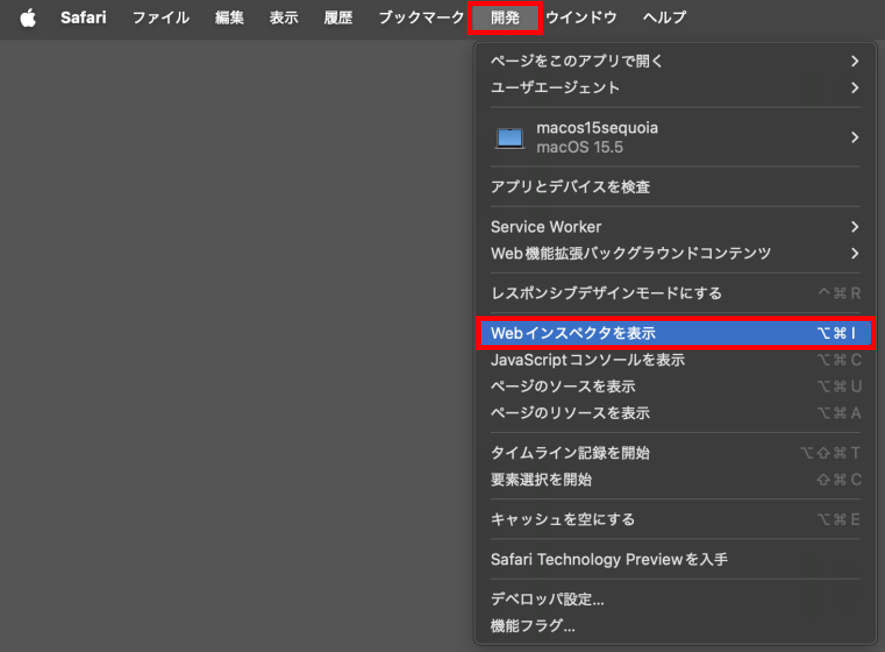

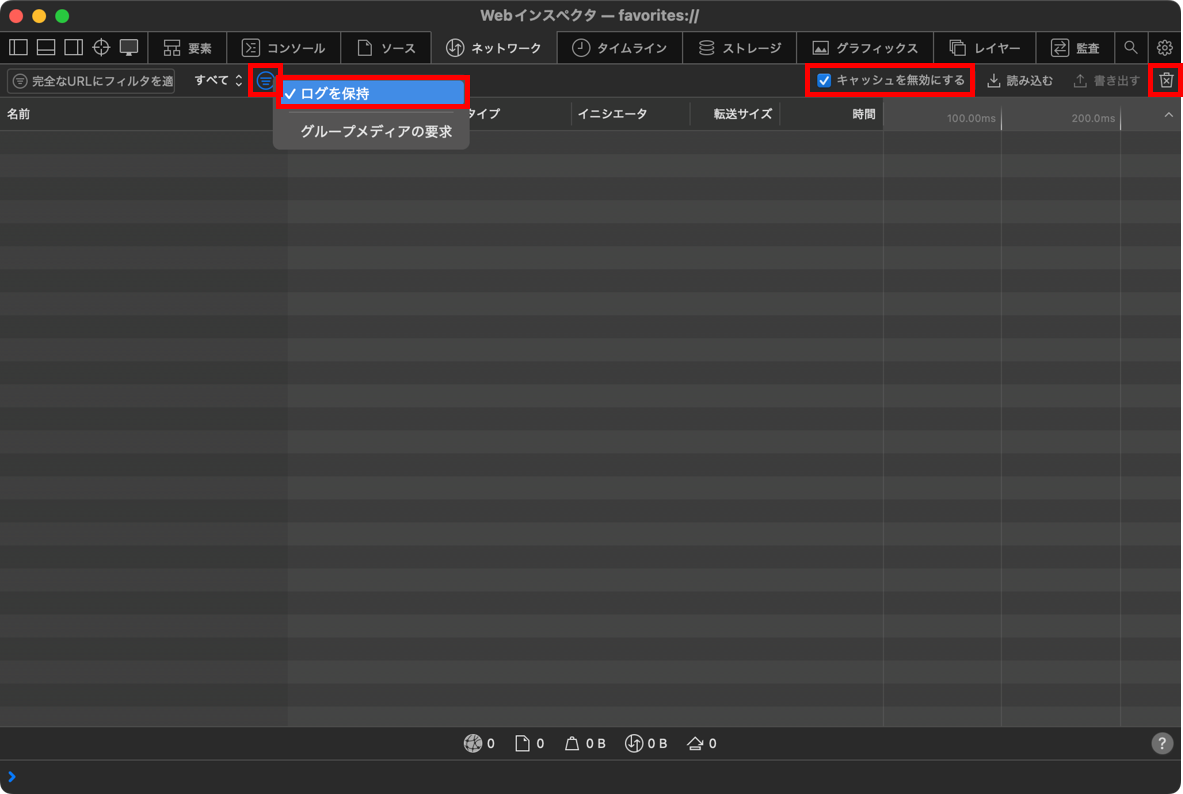

◆Safari

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2026/01/06) |