Ver.5 - 253件

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) Webブラウザ上でトラフィックデータを取得する方法を教えてください。

Webブラウザ上でトラフィックデータを取得する方法を教えてください。 |

|

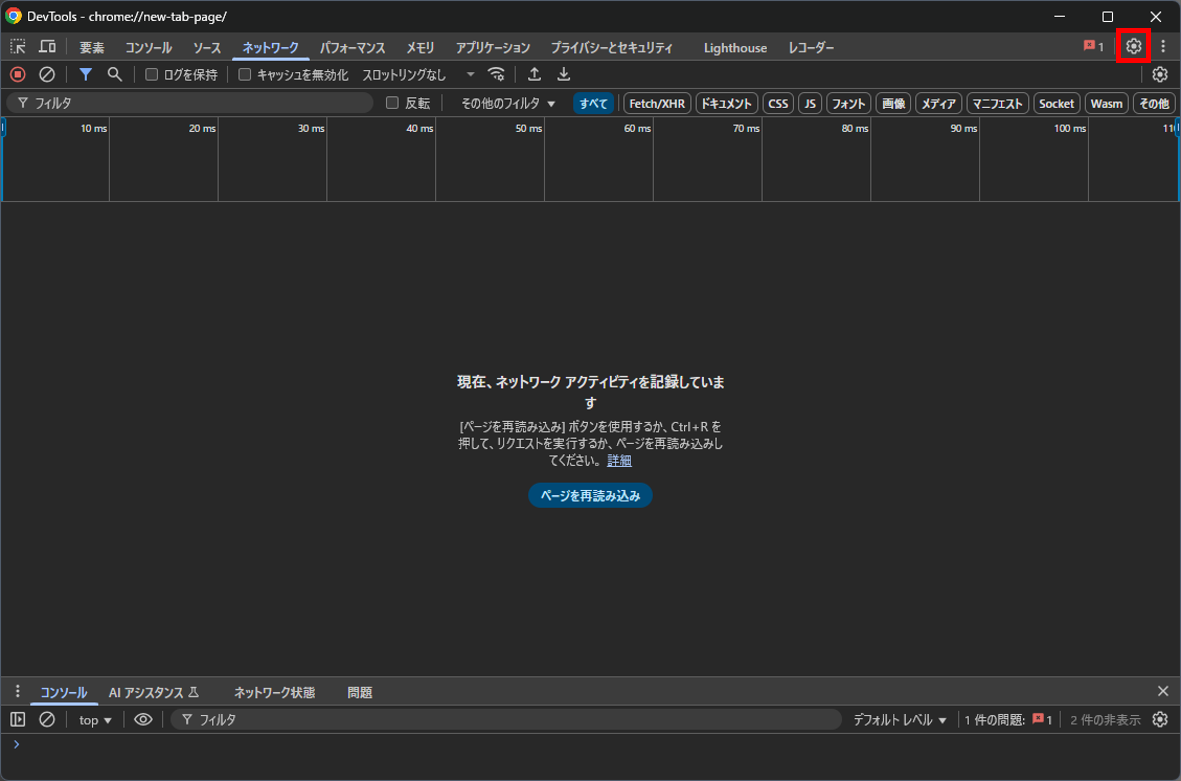

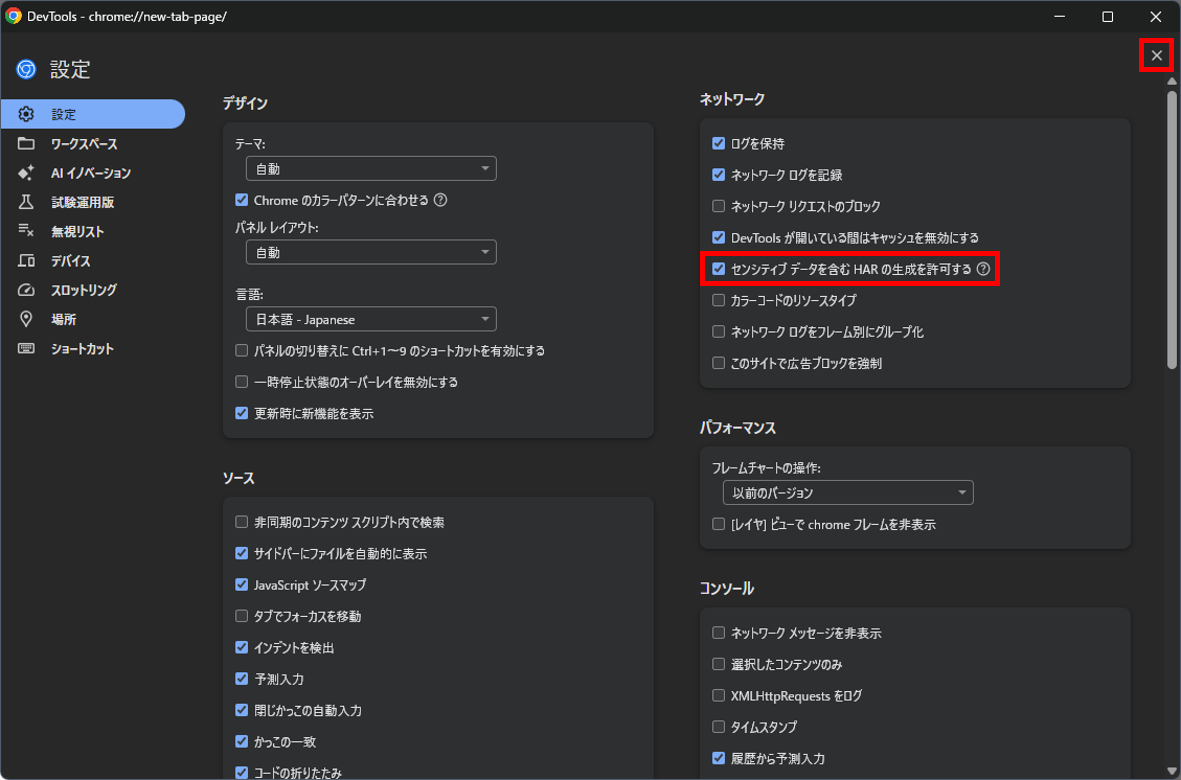

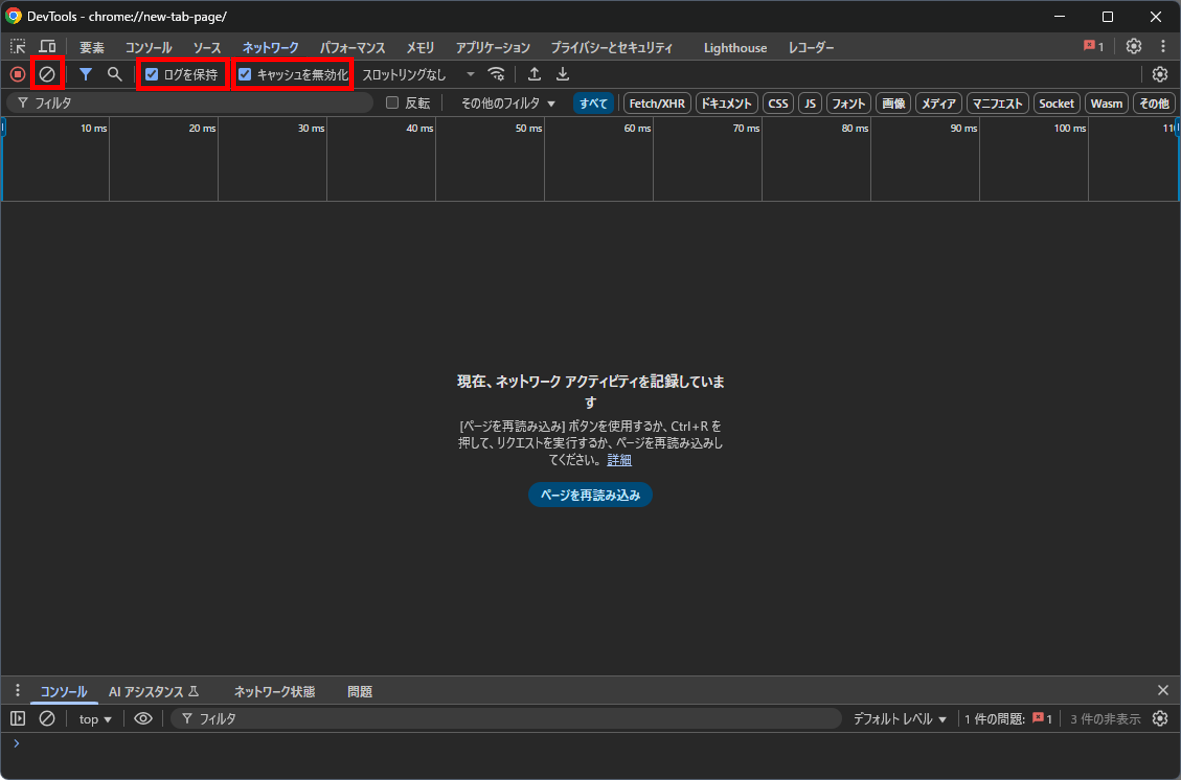

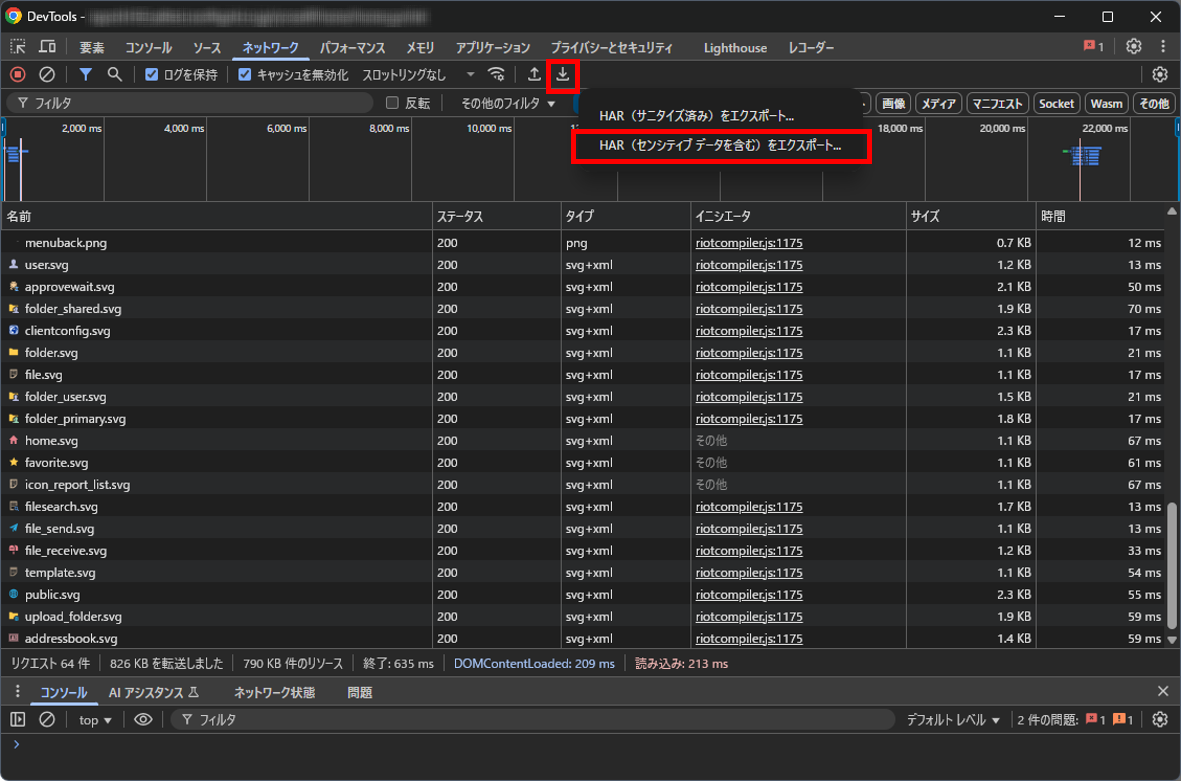

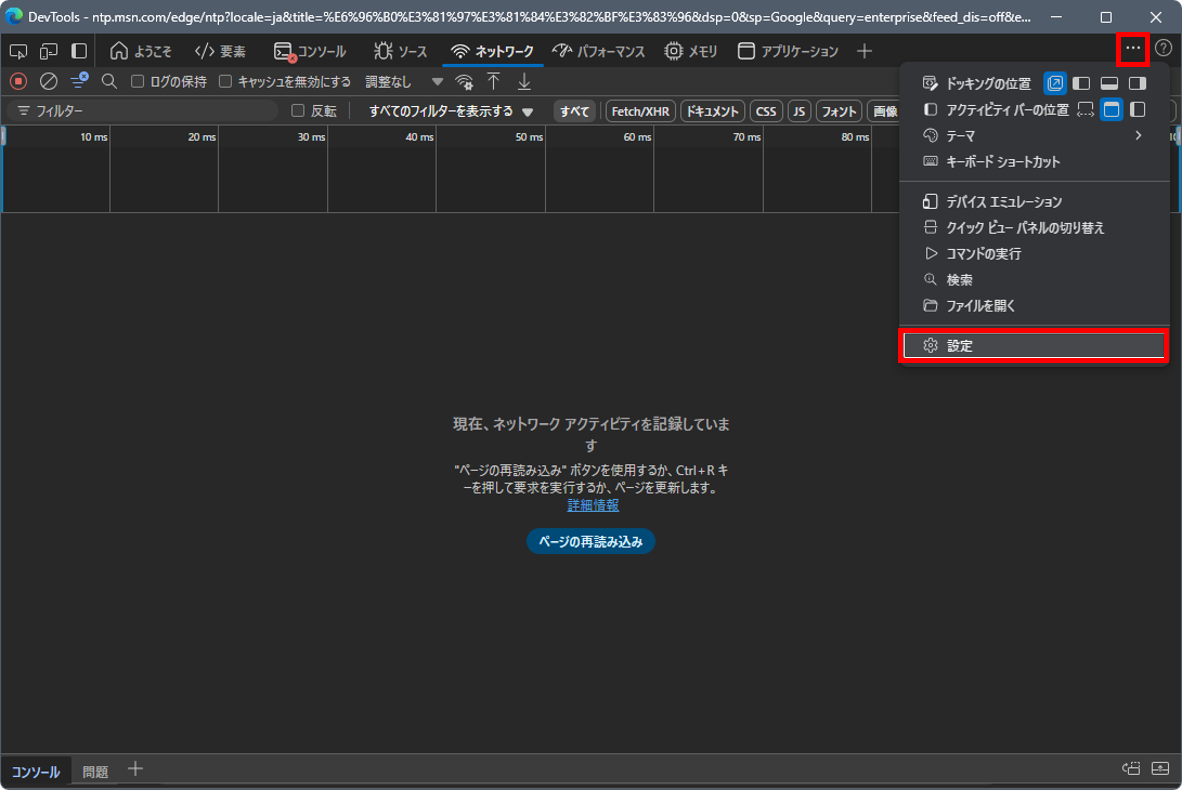

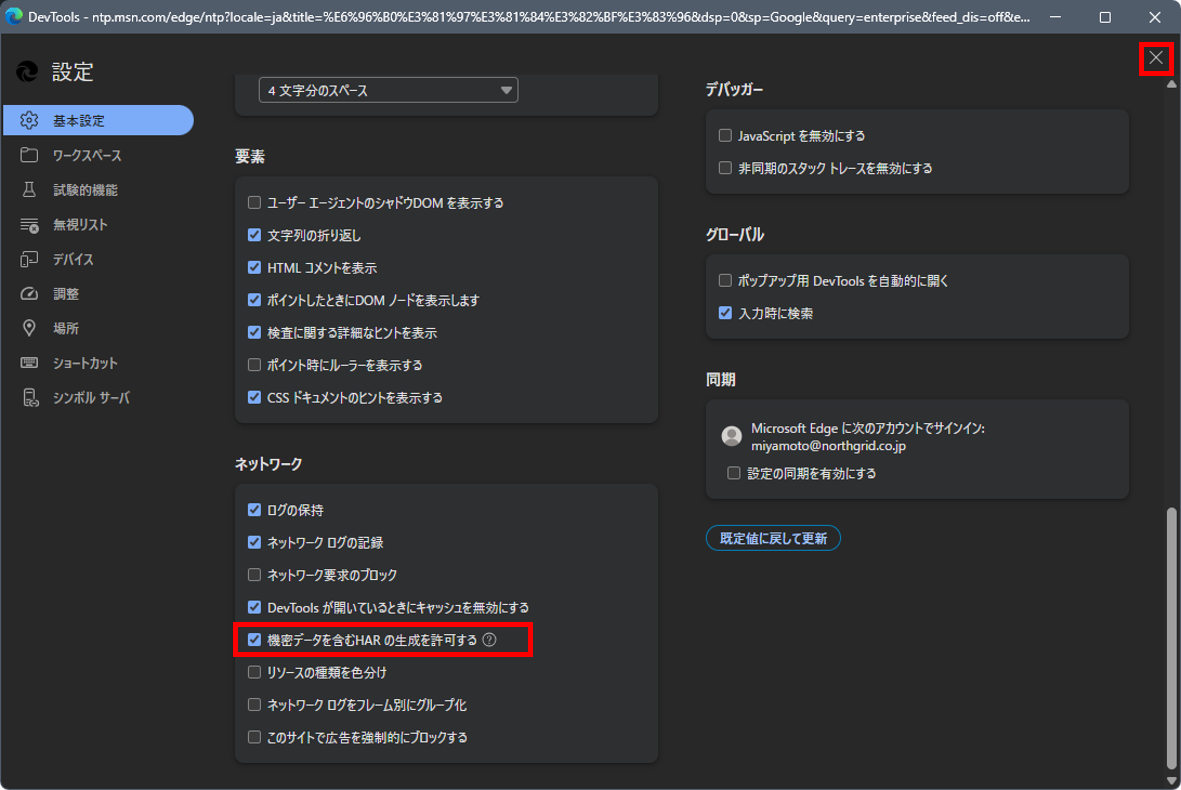

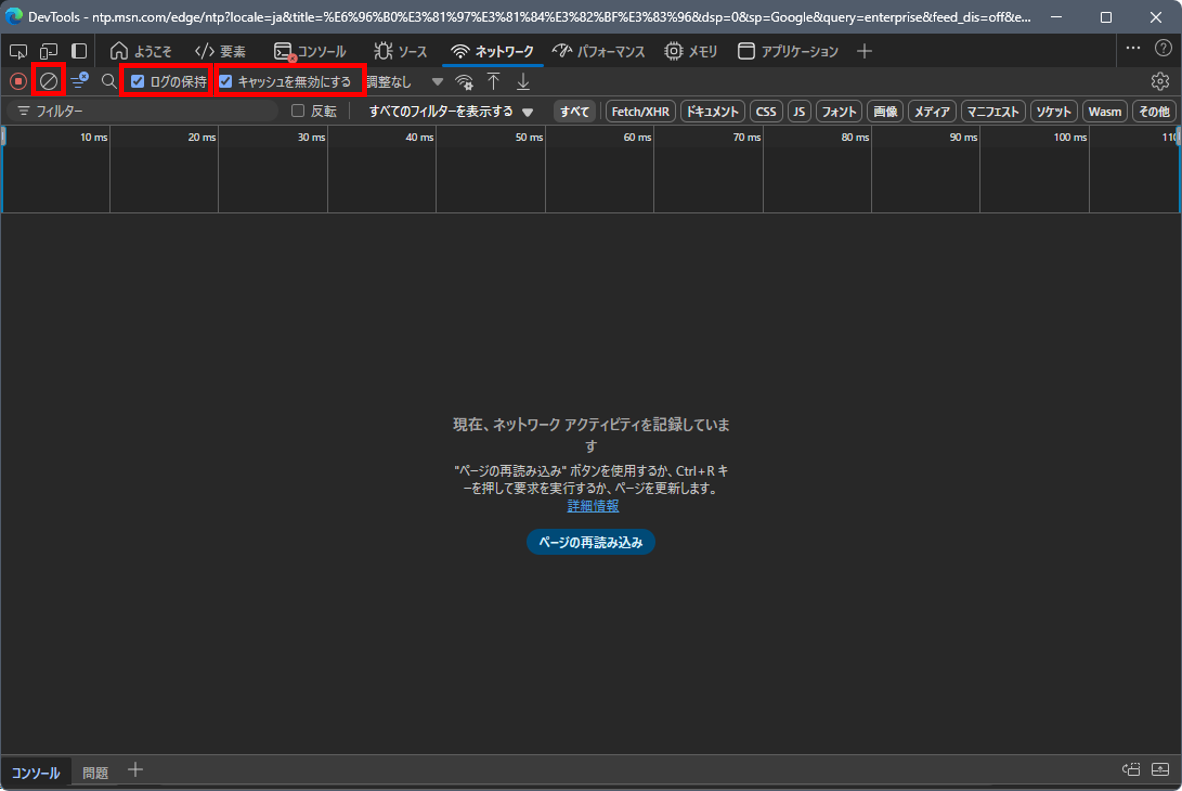

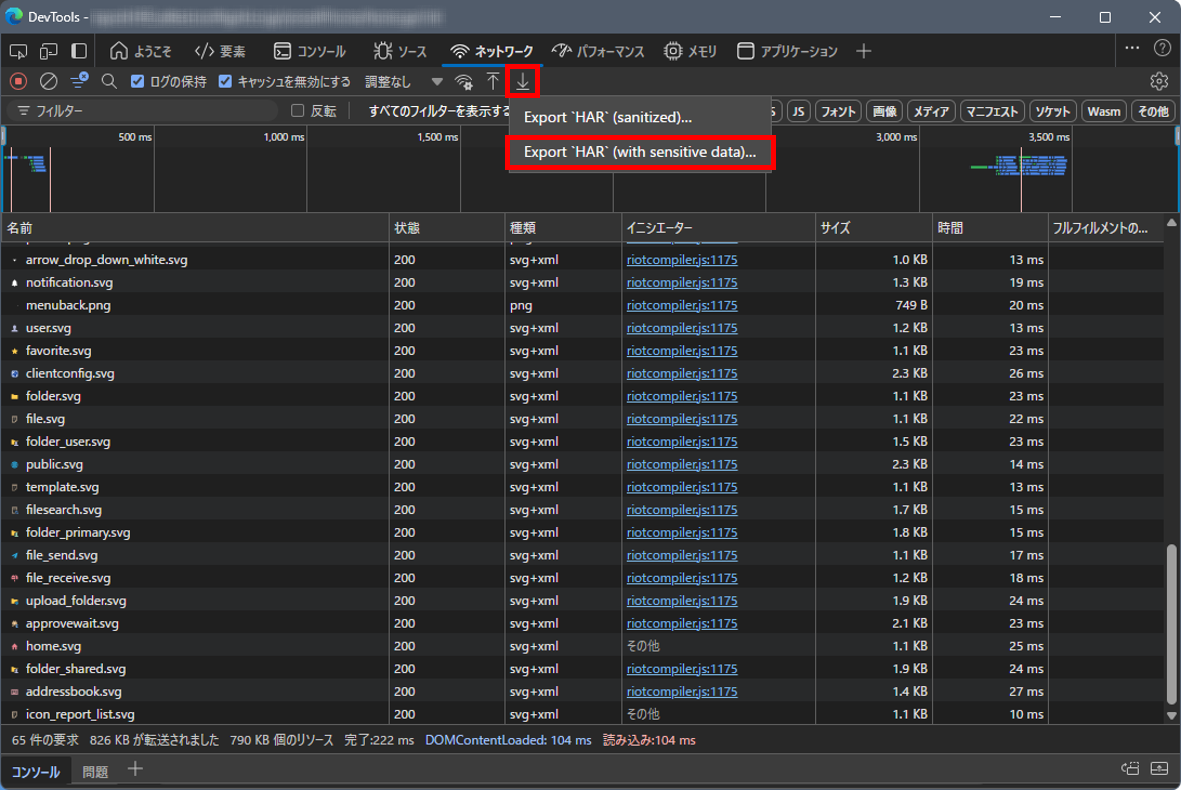

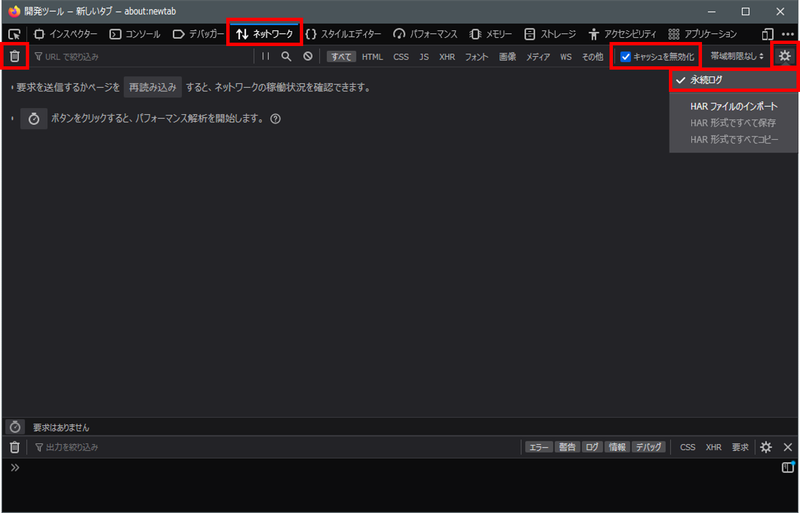

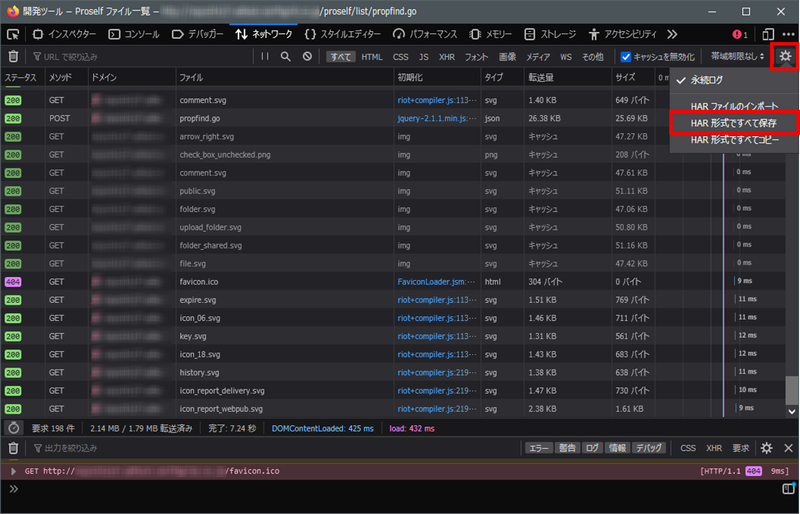

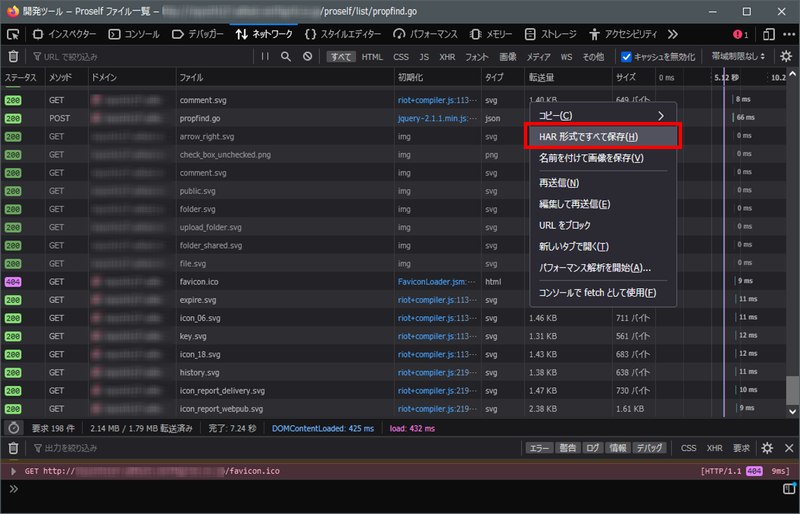

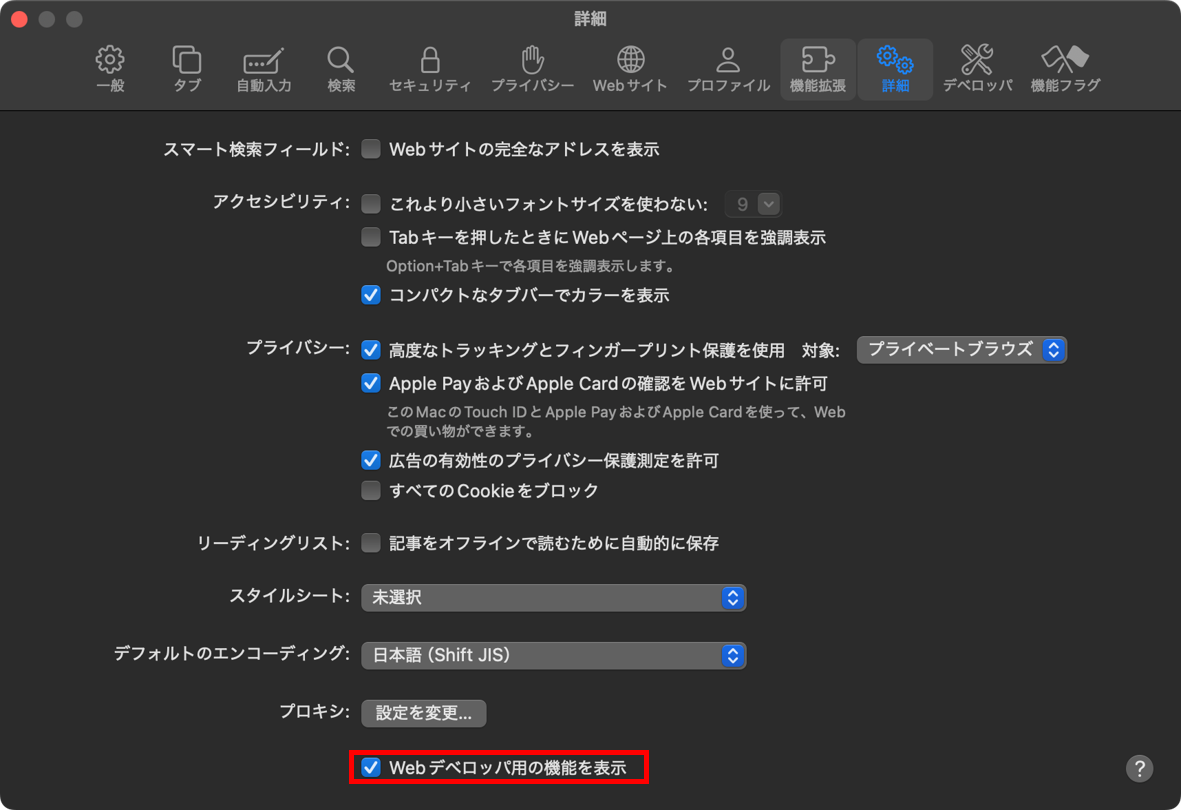

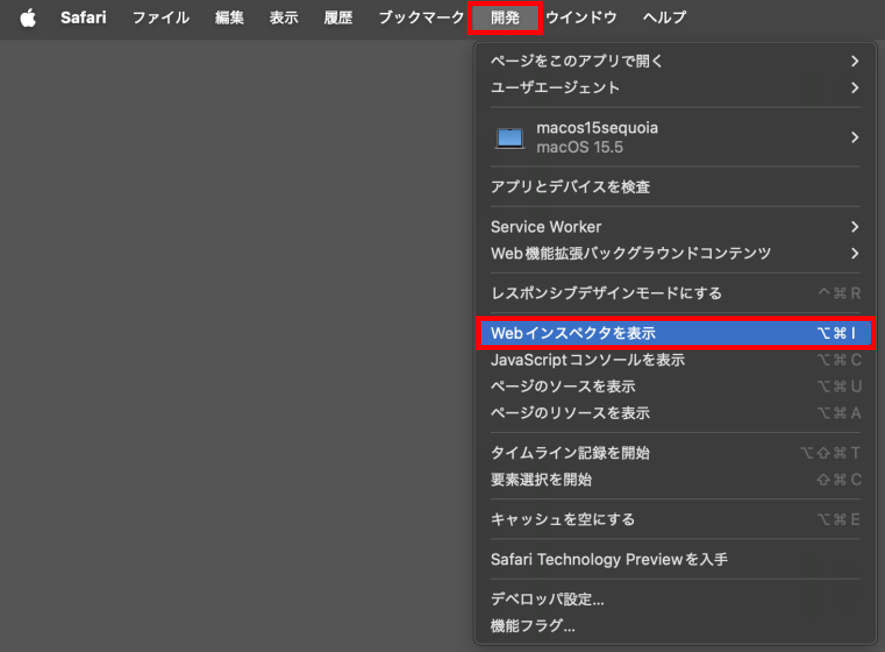

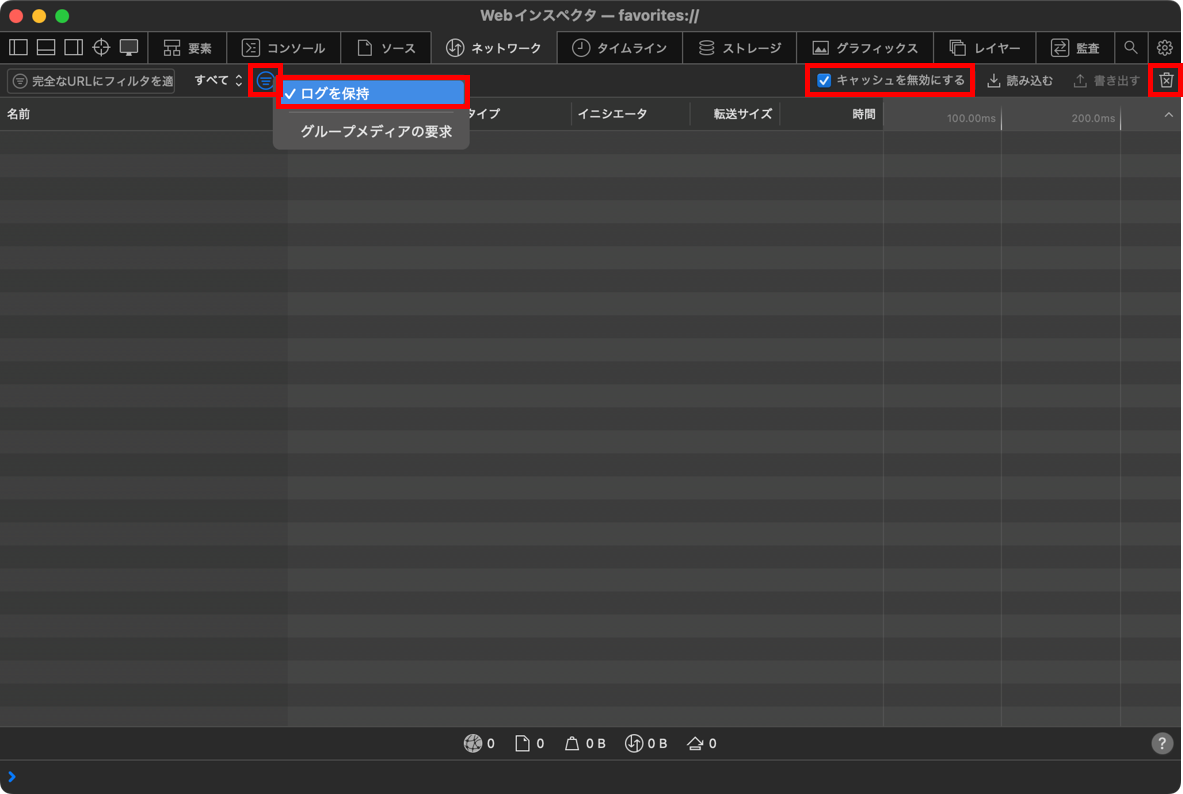

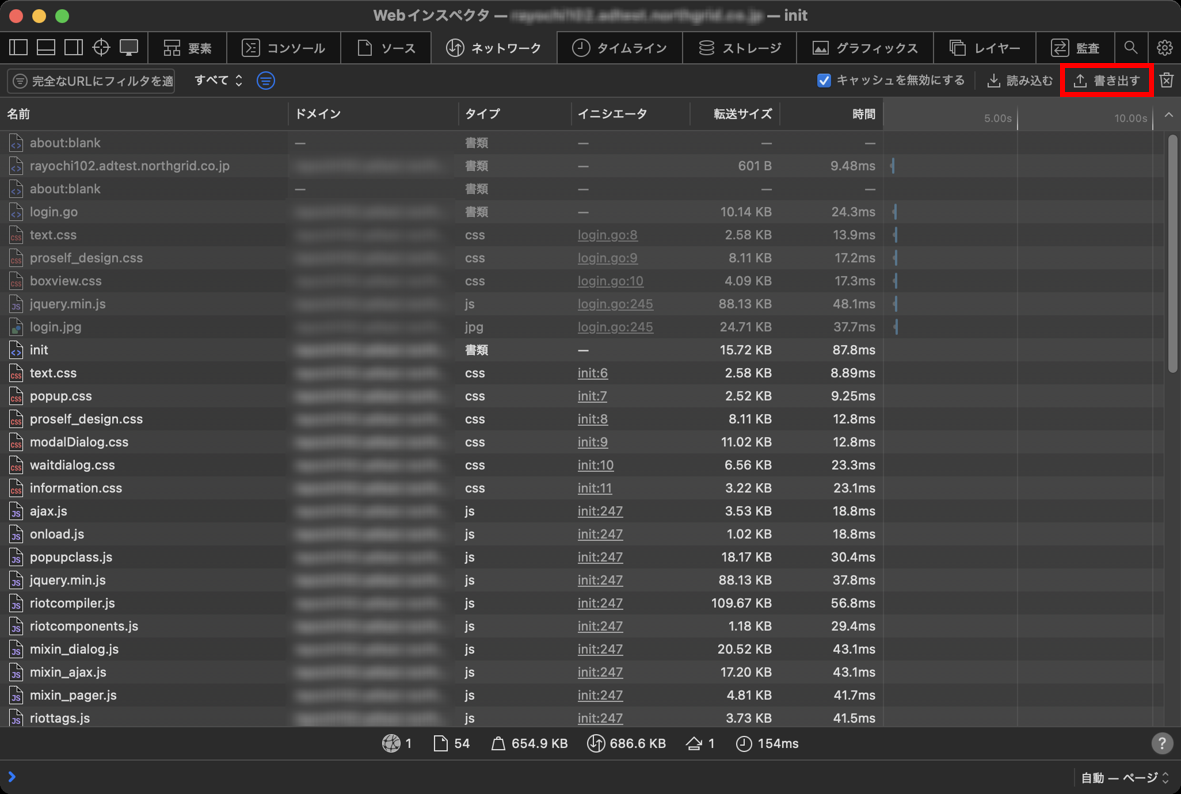

Webブラウザにある開発者ツールの機能を使用すると、Proselfにアクセスした際の情報(トラフィックデータ)をHARファイルとして取得することができます。

※OSやWebブラウザのバージョンによっては、画面のデザイン、設定項目の名前、手順が異なる可能性がありますことをあらかじめお含みおきください。

◆Google Chrome

◆Microsoft Edge

◆Firefox

◆Safari

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/07/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfで使用するポートを教えてください。(単体構成時)

Proselfで使用するポートを教えてください。(単体構成時) | |||||||||||||||||||||

|

単体構成時は以下ポートを使用します。

※「○」となっているポートは外部通信用として使用するため、ファイアウォール等で通信を許可する必要があります。

なお、上記ポートが他サービスで使用されている場合はProselfが正常に動作しませんので、運用前にご確認ください。 クラスタリング構成時に使用するポートにつきましては以下FAQをご参照ください。 https://www.proself.jp/support/faq480/

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/07/09) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Proselfで使用するポートを教えてください。(クラスタリング構成時)

Proselfで使用するポートを教えてください。(クラスタリング構成時) | ||||||||||||||||||||||||||||||||

|

クラスタリング構成時は以下ポートを使用します。

※1「○」となっているポートは外部通信用として使用するため、ファイアウォール等で通信を許可する必要があります。

※2「○」となっているポートはクラスタサーバー間での通信を許可する必要があります。

なお、上記ポートが他サービスで使用されている場合はProselfが正常に動作しませんので、運用前にご確認ください。 単体構成時に使用するポートにつきましては以下FAQをご参照ください。 https://www.proself.jp/support/faq446/

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/07/09) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Microsoft 365(M365/Office 365)のSMTPサーバーをProselfで使用する際の設定ポイントを教えてください。

Microsoft 365(M365/Office 365)のSMTPサーバーをProselfで使用する際の設定ポイントを教えてください。 |

|

管理画面の「システム設定」より「メールサーバー情報の設定」および「システムメールの設定」を開き、各設定箇所がMicrosoft 365側で指定されている設定となっているかどうかをご確認ください。

◆メールサーバー情報の設定

◆システムメールの設定

※メール送信機能、ファイル送信/受信機能を利用する際は、以下についてもあわせご確認ください。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/07/03) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) ProselfをASPのような商用サービスで利用することは可能でしょうか。

ProselfをASPのような商用サービスで利用することは可能でしょうか。 |

|

はい、可能です。

有償でお客様にProselfを利用していただく場合でも、対象が不特定ではない場合は商用サービスに該当しません。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/06/23) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) グループフォルダ内で設定したWeb公開、受取フォルダのうち、詳細画面では「公開中(Web公開/受取フォルダ)」と表示されているにも関わらず、公開アドレスにアクセスすると「指定された公開アドレスにアクセスできません。」が表示されるものがあります。

グループフォルダ内で設定したWeb公開、受取フォルダのうち、詳細画面では「公開中(Web公開/受取フォルダ)」と表示されているにも関わらず、公開アドレスにアクセスすると「指定された公開アドレスにアクセスできません。」が表示されるものがあります。 |

|

Ver5.72以上ではセキュリティ向上のため、ユーザーが停止または削除された場合にそのユーザーが設定したWeb公開、受取フォルダの公開アドレスにはアクセスできないよう仕様変更しております。本件に該当していないかどうかご確認ください。

※ユーザーフォルダ内で設定したWeb公開、受取フォルダについても同様です。

なお、設定変更を行うことでVer5.71以下の動作に戻すことができますので、ご希望の場合はお問い合わせください。 →お問い合わせフォーム

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/06/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) ユーザー、グループ、プライマリグループの作成/更新画面で期限を設定できますが、それぞれ期限を迎えた場合にはどのような状態となるのでしょうか。

ユーザー、グループ、プライマリグループの作成/更新画面で期限を設定できますが、それぞれ期限を迎えた場合にはどのような状態となるのでしょうか。 |

|

ユーザー、グループ、プライマリグループによって異なります。

ユーザーの場合

グループの場合

プライマリグループの場合

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/06/10) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) Ver5.72から追加された「同一IPから連続して認証失敗した際に一定時間ブロックする機能」において、ブロックするまでの認証失敗回数やブロック期間を変更する方法があれば教えてください。

Ver5.72から追加された「同一IPから連続して認証失敗した際に一定時間ブロックする機能」において、ブロックするまでの認証失敗回数やブロック期間を変更する方法があれば教えてください。 |

|

以下の手順を実施することで変更することができます。

以上で完了です。 【補足】

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/05/08) |

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png) ProselfサーバーにインストールしているOpenJDKのアップデート方法を教えてください。

ProselfサーバーにインストールしているOpenJDKのアップデート方法を教えてください。 |

|

以下記載の手順を実施ください。 【Linux OS】

|

| ![[V5]](/wp-content/themes/northgrid/img/support/version5.png)

![[GW]](/wp-content/themes/northgrid/img/support/gw.png) 推奨のJavaインストール方法を教えてください。

推奨のJavaインストール方法を教えてください。 |

|

ProselfをインストールするサーバーOSにより推奨方法が異なります。

このFAQは次のURLで直接ご覧いただけます。 (最終更新日:2025/04/22) |